Nous rejoindre

En forte croissance depuis sa création, Synacktiv est en recherche permanente de nouveaux collaborateurs, experts dans leur domaine. Notre processus de recrutement est exigeant afin de garantir une parfaite adéquation entre les candidats et les valeurs de la société. Ceci permet également d’assurer une continuité au sein de nos équipes.

NOS BESOINS :

- Tu as une première expérience réussie en tests d’intrusion et recherche en sécurité : les audits de code, rétro-ingénierie, audits de configurations systèmes n’ont plus de secrets pour toi

- Tu ne te lasses pas d’apprendre et de te perfectionner sur les aspects techniques : tu as par exemple des projets personnels de type développement d'outils, participation à des CTF/plateformes de challenges, publications à des conférences ou blogposts, etc. N'hésite pas à nous donner des détails !

- Tu maîtrises Python ou tu penses être capable d'acquérir rapidement ses bases

- Tu aimes travailler en équipe et pour des clients dans un environnement sympathique et décontracté mais exigeant

- Tu parles anglais couramment

ALORS REJOINS-NOUS !

Envoie ton CV à apply@synacktiv.com et deviens expert sur des technologies de pointe

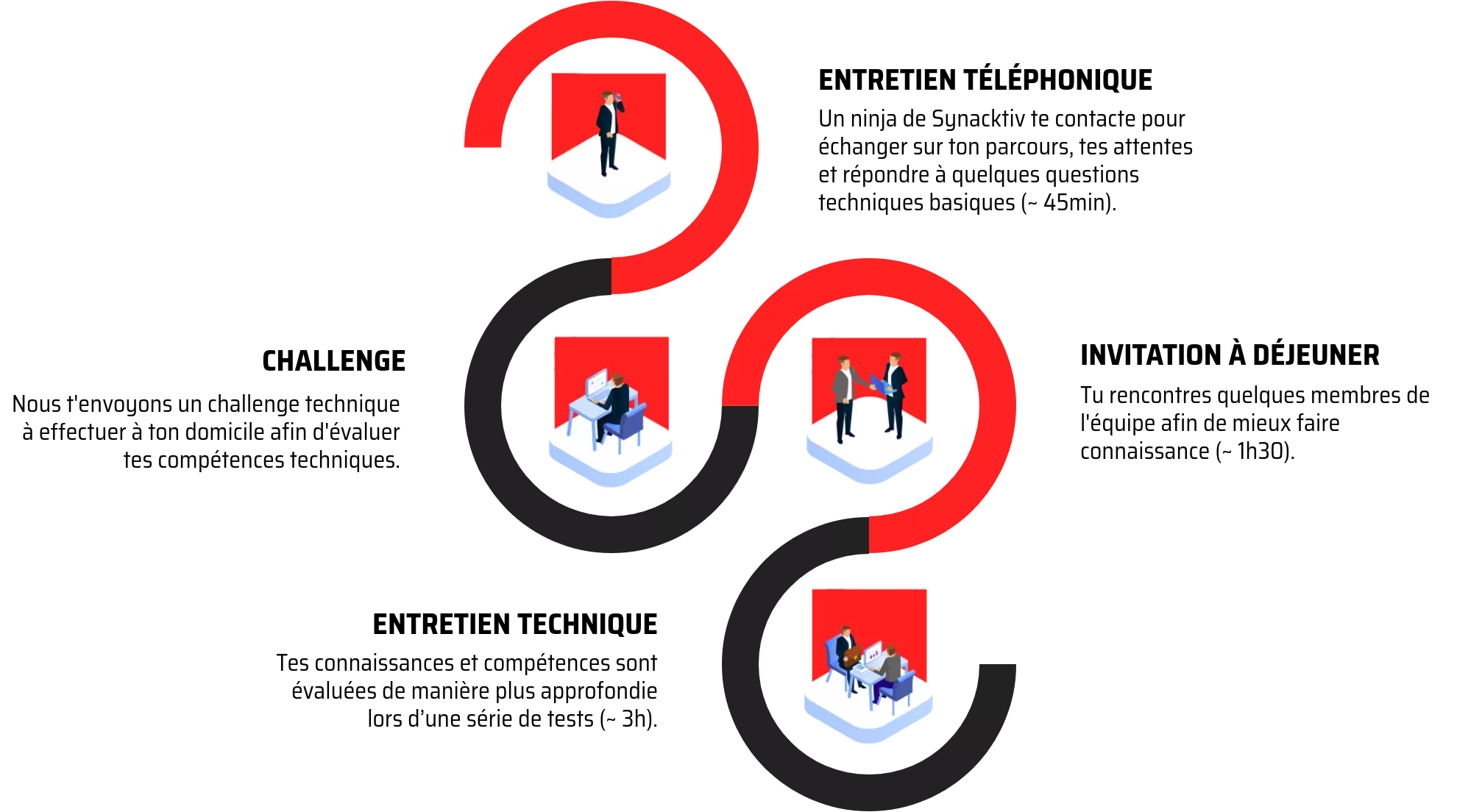

Processus de recrutement

Tu as trouvé un poste qui correspond à tes attentes et tu as envoyé ton CV sur apply@synacktiv.com. Tu peux maintenant commencer notre processus de recrutement !

1. Entretien téléphonique

2. Challenge

3. Invitation à déjeuner

4. Entretien technique

En fonction de tes résultats à cette dernière étape, nous reviendrons vers toi afin de te faire un retour sur notre décision.

Envie de mieux nous connaître avant de franchir le pas ?

Retrouvez dans notre FAQ candidats tout ce qu’il faut savoir sur nos attentes, le processus de recrutement et la vie au sein de l’entreprise.

TRAVAILLER CHEZ SYNACKTIV,

C’EST BÉNÉFICIER :

- d’un environnement de travail agréable et stimulant au coeur de Paris

- de la possibilité de travailler dans l’un de nos bureaux de Toulouse, Lyon, Rennes, Lille, Bordeaux ou en télétravail

- d’avantages divers : tickets restaurants, mutuelle, primes, etc.

- des connaissances de l’équipe pour développer tes compétences

- de formations régulières

- de temps de travail dédié à la R&D

- de la possibilité de participer à des conférences et CTF financés par Synacktiv

Quelques chiffres

Nos offres d'emploi

Télécharger le book des stages 2025-2026