Reverse-engineering

Synacktiv dispose d’une équipe de reversers capables d’éprouver la sécurité de solutions logicielles, obfusquées ou non, sans disposer du code source

Les programmes et systèmes d’exploitation grand public mais également industriels peuvent être audités par nos experts polyvalents et ce, quels que soient leurs supports (ordinateur, téléphone, équipements réseaux, industriel, IoT, etc.).

EXEMPLES DE PRESTATIONS

- Analyse en boîte noire d’une solution de DRM propriétaire

- Rétro-ingéniérie d'un module noyau de décodage de flux vidéos dans le cadre d'une évaluation de sécurité

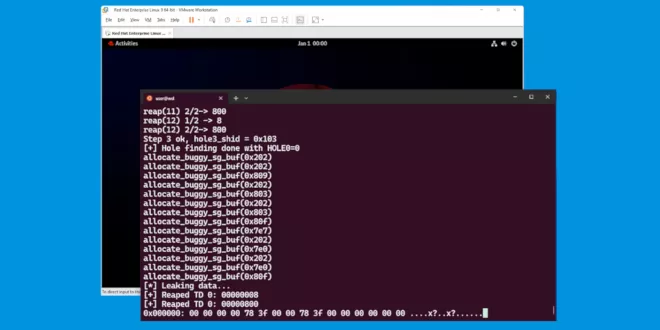

- Exploitation d'une vulnérabilité de type use-after-free et permettant d'élever ses privilèges sur le système audité

Outils

IDA Pro, Ghidra, Binary Ninja, jeb, BinDiff, x64Dbg, Windbg, Frida,

QEMU, LLVM, AFL, libFuzzer

QEMU, LLVM, AFL, libFuzzer

Derniers articles

On the clock: Escaping VMware Workstation at Pwn2Own Berlin 2025

Lors du Pwn2Own Berlin 2025, nous avons exploité VMware Workstation en abusant d'un Heap-Overflow dans l'implémentation de son contrôleur PVSCSI. L'allocation vulnérable atterrissait dans l'allocateur

...

Breaking the BeeStation: Inside Our Pwn2Own 2025 Exploit Journey

Cet article présente notre exploitation réussie lors de Pwn2Own Ireland 2025 ciblant la BeeStation Plus. Nous décrivons l’intégralité de notre démarche de recherche de vulnérabilités : cartographie de

...

Construire un binaire Rust "Two-Face" pour Linux

Dans cet article nous aborderons une technique pour créer facilement un binaire Rust "Two-Face" pour Linux : c'est à dire un exécutable qui lance un programme inoffensif dans la plupart des cas, mais

...