Réponse aux incidents

Le CSIRT Synacktiv vous assiste en cas d'incident de sécurité informatique impactant votre système d'information et plus généralement votre activité.

Préparation aux incidents

Anticiper la menace est la meilleure façon d'en réduire les impacts le jour J. Nous intervenons en amont pour préparer vos équipes et votre système d'information à réagir efficacement. Pour vous assurer une tranquillité d'esprit, nous proposons un abonnement CSIRT. Ce contrat vous garantit une capacité d'intervention avec un SLA défini (délais d'engagement) et permet à nos experts de connaître votre contexte technique pour une réaction immédiate et adaptée.

Sur le plan organisationnel, nous éprouvons vos processus via des exercices de gestion de crise (ou tabletop exercises), basés sur des scénarios sur mesure. Nous pouvons aussi formaliser des fiches réflexes, véritables guides opérationnels pour gagner un temps précieux lors du déclenchement d'une alerte.

Sur le volet technique, la visibilité est clé. Nous réalisons des audits de journalisation pour vérifier l'exhaustivité et la pertinence de vos logs, indispensables aux investigations futures. Nous effectuons également des états des lieux ciblés sur vos infrastructures critiques (Active Directory, tenant Entra ID ou AWS) pour identifier et corriger les erreurs de configuration ou problèmes de permissions avant qu'ils ne soient exploités.

L’abonnement au CSIRT Synacktiv vous permet de solliciter nos experts lors d’intervention ponctuelle ou longue (crise cyber). Lors de nos interventions, les objectifs permanents du CSIRT Synacktiv sont :

-

Endiguer et résoudre au plus rapidement l’incident de sécurité ou la crise subits ;

-

Satisfaire vos attentes selon les modalités souscrites ;

-

Comprendre la nature et l’origine des activités suspicieuses ou malveillantes constatées. La modularité de l’abonnement permet de doser l’effort souhaité pour atteindre des résultats ;

-

Mesurer le périmètre de compromission et les impacts sur les services ;

-

Piloter la résolution de l’incident de sécurité selon les pratiques de gestion de projet ;

-

Recommander des mesures d’urgence pour contenir l’attaque et des mesures plus longs termes pour réduire durablement le niveau d’exposition du système d’information.

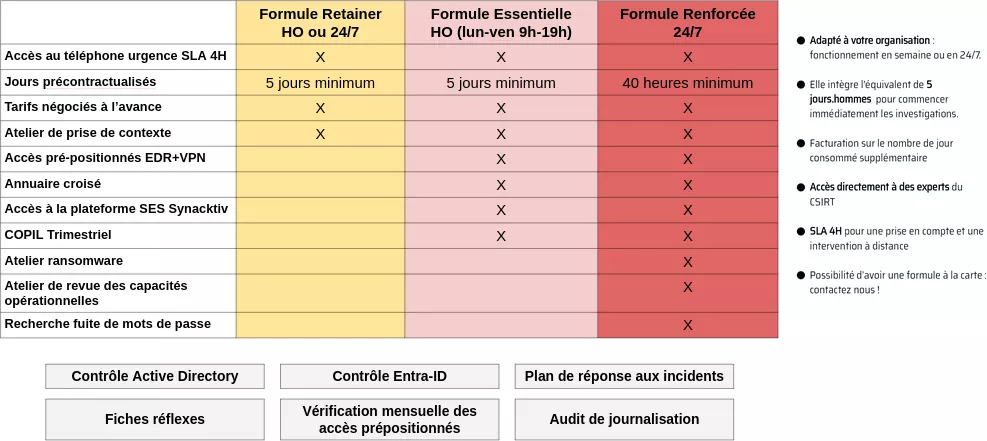

L’abonnement au CSIRT Synacktiv peut se décomposer en 3 parties :

-

un niveau de service et de modalité d’intervention : ce niveau de service décrit globalement les attentes en termes de délai d’intervention 24/7 (HNO) ou heure de travail (HO) ;

-

une réserve de jour-homme (ou heure-homme) souscrit initialement : ce volume est consommé au fur et à mesure des interventions. Il peut être abondé au cours de la souscription si le besoin est supérieur à celui exprimé initialement ;

-

des options sous la forme de prestations complémentaires pouvant être souscrites tout au long de l’abonnement afin d’augmenter le niveau de maturité et de protection de votre système d’information.