Kraqozorus

Plateforme centralisée de cassage d’empreintes de mots de passe

Hautement configurable, paramétrable et extensible, Kraqozorus reste toutefois très accessible à des profils non techniques grâce à son interface web intuitive.

Le concept unique de "stratégies de cracking" simplifie et accélère le processus de récupération des mots de passe.

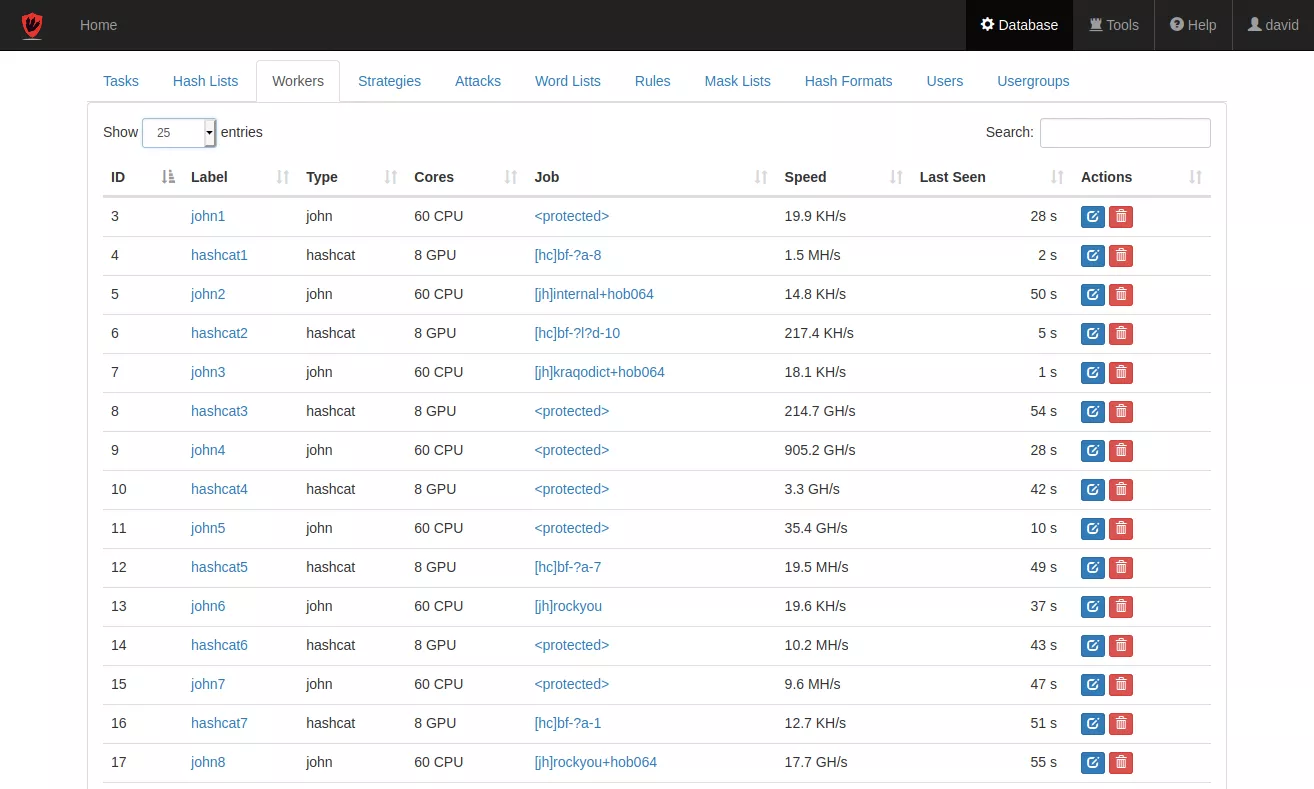

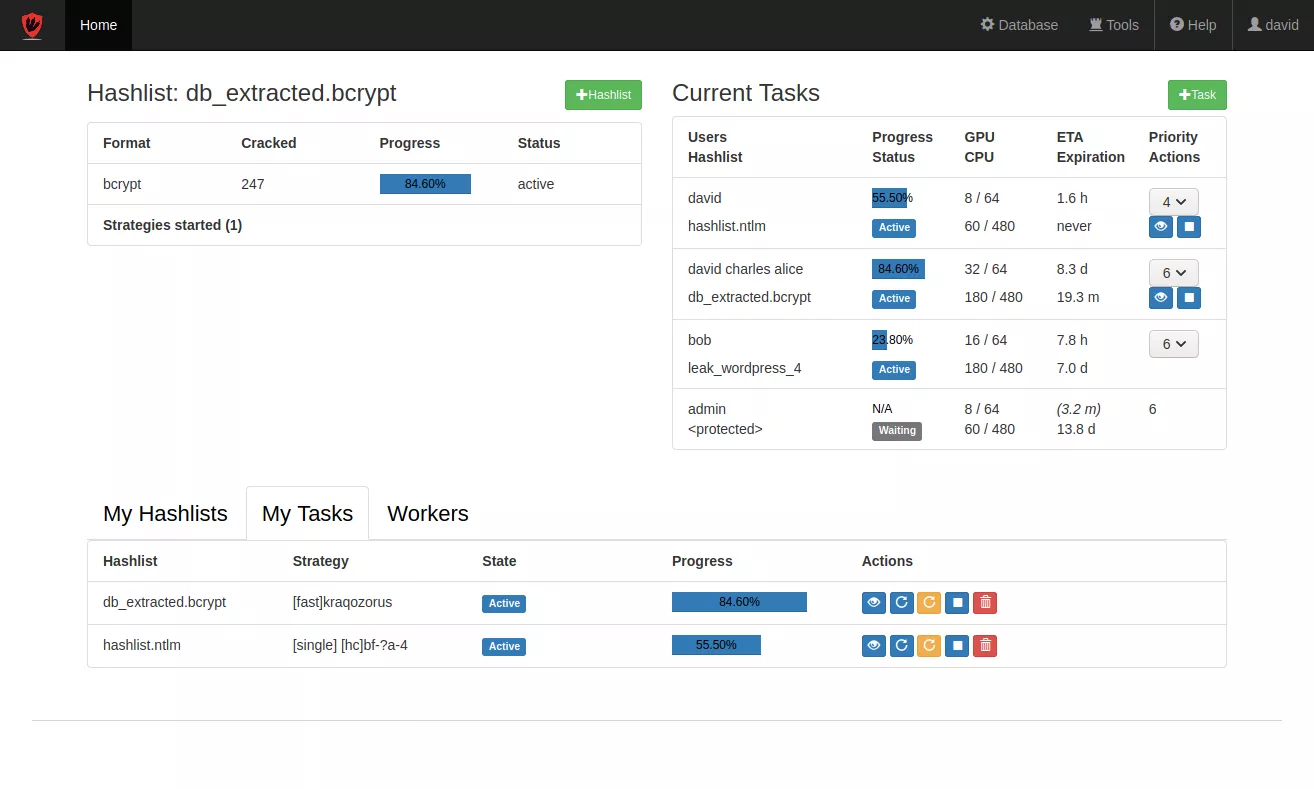

Ces stratégies permettent d'enchaîner des attaques complexes de la même manière qu'un expert le ferait, de façon entièrement automatisée. Kraqozorus fait usage d'un cluster de machine et parallélise intelligemment la charge de calcul entre les CPU et GPU disponibles. Il est multi-utilisateurs et prend en compte les priorités des différentes tâches.

Powerful

Shared computation

- Dedicated hardware configurations with multiple GPU & CPU.

- Efficient workload distribution.

- Task management allows to easily prioritize the cluster's efforts.

No performance limitations

- Up to 128 CPU and 10 GPU per server.

- Transparent horizontal scaling.

- Cluster architecture allows to connect any number of computing servers.

Collaboration

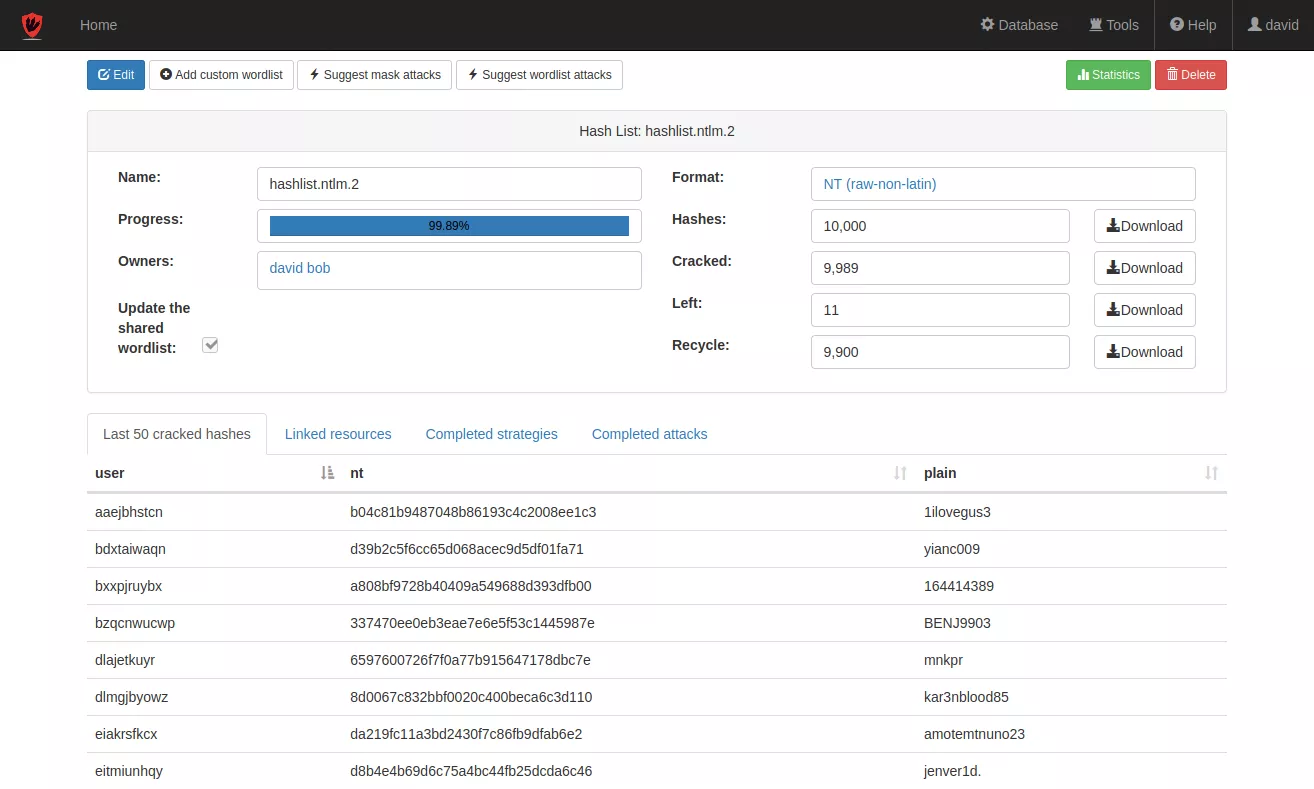

Multi user and information sharing

- User friendly interface accessible to non-technical users (drag & crack!).

- Mandatory access control lists to protect user's data.

- Email and IRC notifications. Easily extendable to other communication protocols.

Security and privacy

- User groups for isolation, resource sharing, job priorities and usage quotas.

- API that can be leveraged to automatize workflows.

Intelligence

Cracking Strategies

- Unique and original concept built on Synacktiv's experience.

- Adapted attack scenarios both increase password candidates coverage while keeping minimal attacks' duration.

- Includes a password recycling mecanism to detect base-word reuses and target complex passwords.

Machine Learning

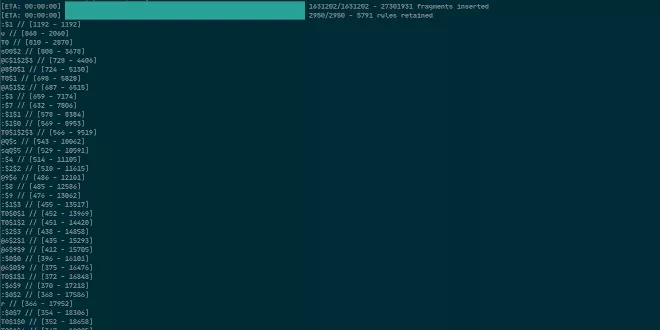

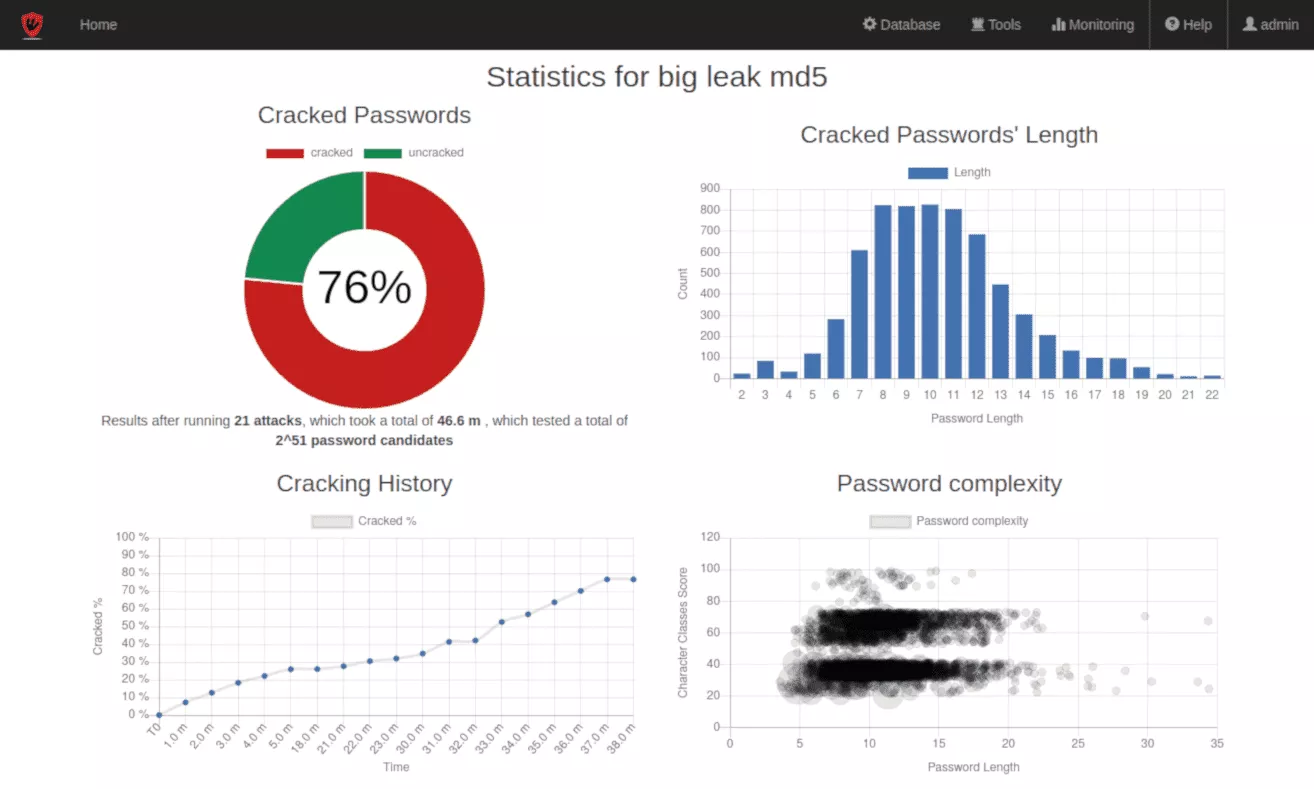

- Automatic strategy generation adapted to cluster's performances and hash formats.

- The system learns from previous tasks' results to optimize those that come after.

- Pertinent mask attack suggestions based on user preferences.

State of the art technology

Maximum attack surface

- Includes standard dictionary, mask, combinatorial and hybrid attacks.

- 19 different attack modes for both hashcat & john.

- The system comes with 116 pre-configured hash formats (NTLM, WPA, 7zip, kdbx, JWT...) and more can easily be added or personalized.

- Generation of pertinent statistics and graphics for audit reports.

Adaptability

- Built-in API to streamline workflows.

- Notification plugins to integrate in other established solutions.

- Compatible with many authentication schemes

- login / password

- SSO

- TLS client certificates

Cas d'usage

Accélérer un test d'intrusion

Permet aux auditeurs de gagner du temps et de le mettre à profit sur d'autres tâches à plus haute valeur ajoutée.

Audits des mots de passe

Permet de complémenter ou accompagner la politique de sécurité des mots de passe.

Récupération de données

Accès au contenu de fichiers chiffrés dont le mot de passe est oublié ou perdu.